IDT Solutions AS sendte inn skyhøyt forsikringskrav etter Malwareangrep

InfoDesk skrev om saken hvor IDT Solutions AS ble utsatt for et CyberAngrep og totalprisen for oppryddingen toppet hele 600 000 NOK, ref https://infodesk.no/idt-solutions-as-utsatt-for-cyberangrep/. Allerede i dette innelgget ble det stilt spørsmål ved hvorvidt denne kostnaden kunne være reel.

I ettertid har InfoDesk fått innsyn i de faktiske kostnadene.

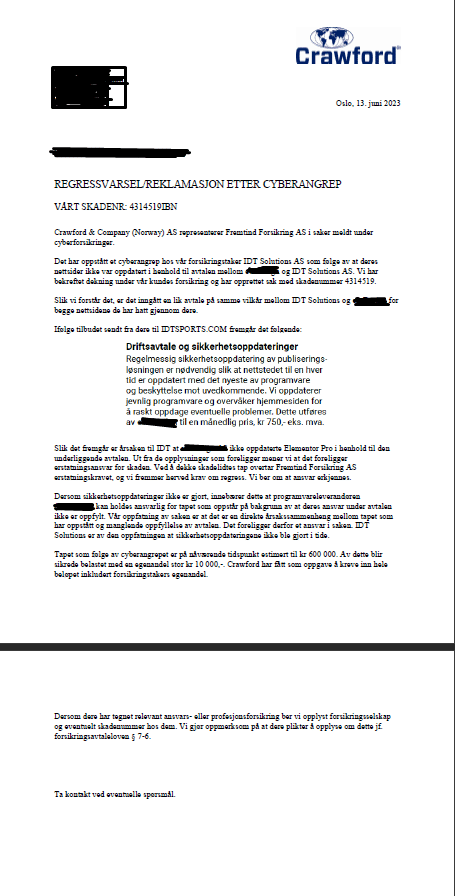

I tidligere innlegg ble det avdekket at nettsiden https://idtsports.com ikke bare ble rettet etter at den ble infisert, den ble kraftig oppgradert. Nettsiden viste i analyse at den hadde fått Magento som motor, en langt mer kompleks og kostbar løsning enn WooCommerce. 17.08.2023 bekrefter advokatfirmaet til IDT Solutions AS de har fått utviklet en Magento løsning som erstatning for at deres infiserte WooCommerce løsning, og de hevder at dette har Fremtind forsikring selv anbefalt. Kostnaden krever de inn fra sin tidligere webdesigner gjennom et regresskrav med totalpris på 600 000kr, som dokumenteres av CrawFord på vegne av Fremtind forsikring.

IDT Solutions AS krever innlegg om denne saken slettet med trussel om å reise sak mot InfoDesk AS

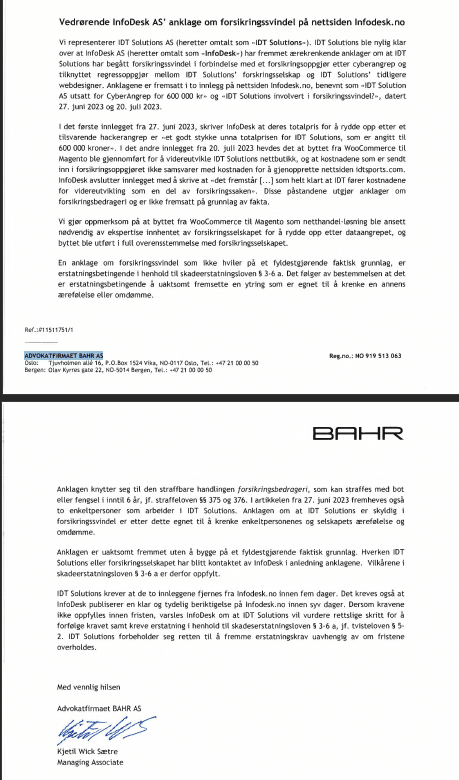

I tidligere versjon av dette innlegget, så stilles det et spørsmål ved om IDT Solutions AS kan være involvert i forsikringssvindel. IDT Solutions AS har leid inn ADVOKATFIRMAET BAHR AS som krever i brev av 17.08.2023 at alle alle innlegg som beskriver cyberangrepet slettes, og peker her på henvisninger til mistanke om forsikringssvindel fjernes samt at den delen som viser at InfoDesk AS ville belastet mellom 3-5 timer for tilsvarende opprydding fjernes og at InfoDesk AS publiserer et nytt innlegg som en beriktigelse, altså et nytt innlegg hvor saken om cyberangrep mot IDT Solutions AS skal skrives etter IDT sine ord. I samme brev redegjør advokatfirmaet Bahr AS for de elementene som har utløst en mistanke om forsikringssvindel.

InfoDesk vil etter dette fremheve at IDT Solution ikke er under etterforskning for forsikringsvindel, InfoDesk vil heller ikke peke i retning av at IDT Solutions AS har begått forsikringssvindel, men i saken er det elementer som kan gi en slik mistanke. I dagens brev redegjør advokatfirmaet til IDT Solutions at kostnaden som utløste en mistanke faktisk er både anbefalt tiltak og godkjent av forsikringsselskapet Fremtind. Fremtind forsikring har i svar på eposthenvendelse ikke ville svare på om det har vært akseptert en slik kostnad og generelt henvist til at det er de til enhvert tid gjeldende forsikringsvilkår som gjelder, som er inntatt i saken lenger ned.

Kravet fra advokatfirmaet BAHR publiseres her da det ikke er underlagt restriksjoner, og er av nytte for leseren som selv kan danne seg et bilde av virkeligheten sett opp mot det som fremkommer i dette innlegget.

Krav fra IDT til InfoDesk

Hvorfor bruker InfoDesk tid på denne saken?

I denne saken sitter det en uskyldig webdesigner som IDT solutions AS forsøker å urettmessig påføre store personlig tap. Dette har de gjort ved å fremme falsk informasjon om at IDT Solutions AS hadde en driftsavtale med webdesigneren, som de følgelig mener er skyldig i malware angrepet. Infodesk sitter på dokumentasjon som viser at IDT Solutions ikke hadde en driftsavtale med webdesigneren. Dokumentasjonen viser også en klar årsaksammenheng mellom at IDT Solutions AS bytter webdesigner til Kloner. Samnme dag som Kloner logger inn med sin konto, starter angrepene. Det er påfallende at nettopp Kloner er det firmaet som rydder opp etter malwaren, og utvikler den langt mer kostbare lølsningen Magento. I tidligere innlegg blir det samtidig belyst at utvidelsene som starter selve angrepet, er lastet opp av nettop Kloner.

InfoDesk er på et vis uansett delvis involvert i saken som leverandør av enkelte servertjenester og programmeringsoppgaver som underleverandør til webdesigneren som nå sitter med regresskrav.

InfoDesk vil alltid forsøke å hjelpe når noen er utsatt for en urett, og samtidig advare andre når det er behov for å få ut informasjon som kan hjelpe mange.

InfoDesk tar ikke betalt for dette, og har ingen incentiver utover å gjøre en god gjerning.

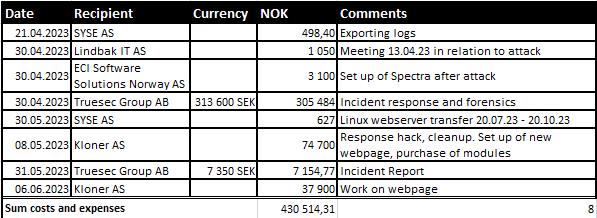

IDT Solutions sine innrapporterte tap

Kostnadene som er presentert av Crawford & Company (Norway) AS i forbindelse med regresskrav mot den tidligere webdesigneren som IDT Solutions AS benyttet:

Kravspesifikasjon fra IDT Solutions AS

Som belyst tidligere, så starter malwareangrepet mot IDT Solutions AS den 3 april. Her fremkommer det at TrueSec Group AB bruker 313 600 SEK på å undersøke hva som skjedde. Som tidligere belyst, så snakker vi her om et helt ordinært malwareangrep som rammer veldig mange og er raskt -og enkelt å løse. Til sammenligning er normal rettetid for tilsvarende saker på mellom 1-3 arbeidetstimer hos InfoDesk.

Det er bekymringsverdi at forsikringsselskapene bruker en så stor sum på å etterforske helt enkle saker som dette.

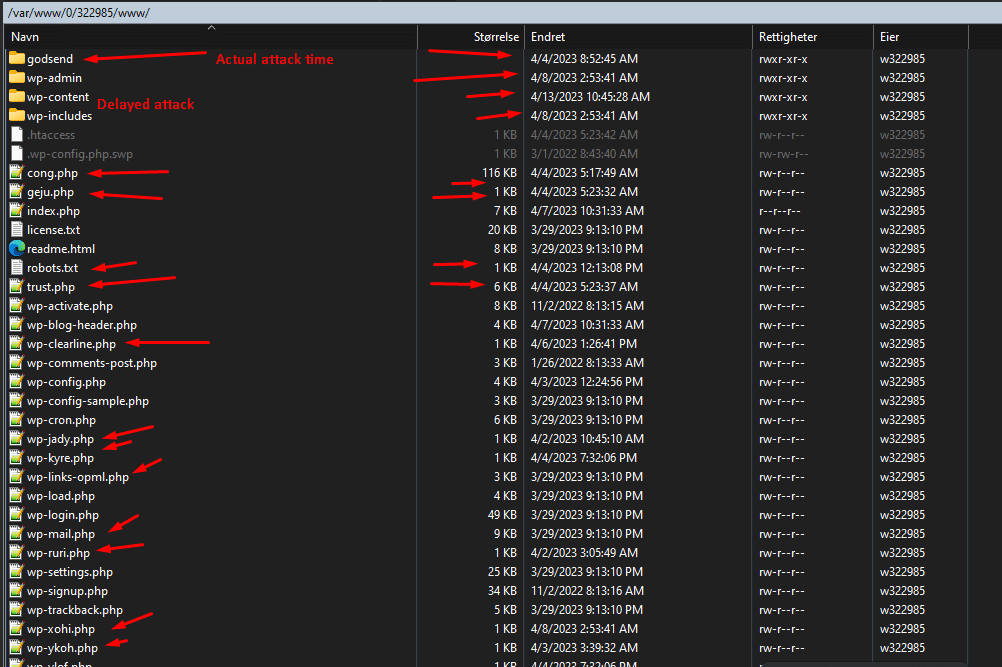

Årsaksammenhengen til at idtsports.com ble infisert med malware

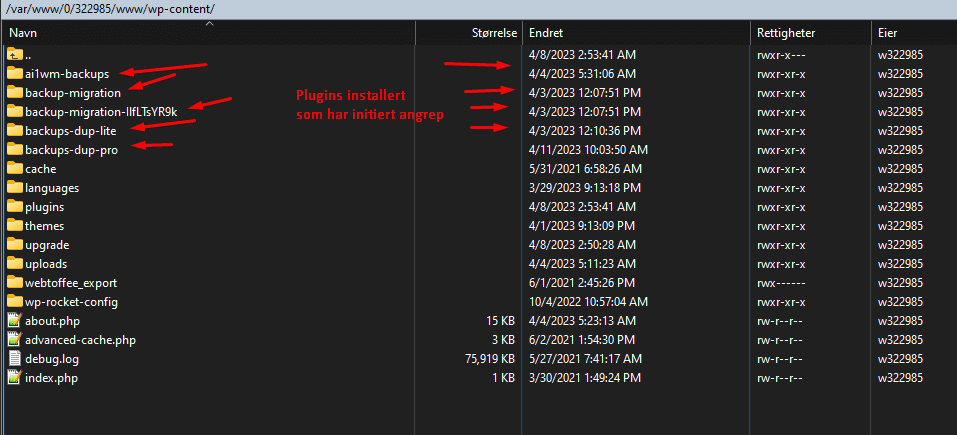

Når cyberangrepet var et faktum, ble følgende filer funnet på serveren:

IDT infiserte filer

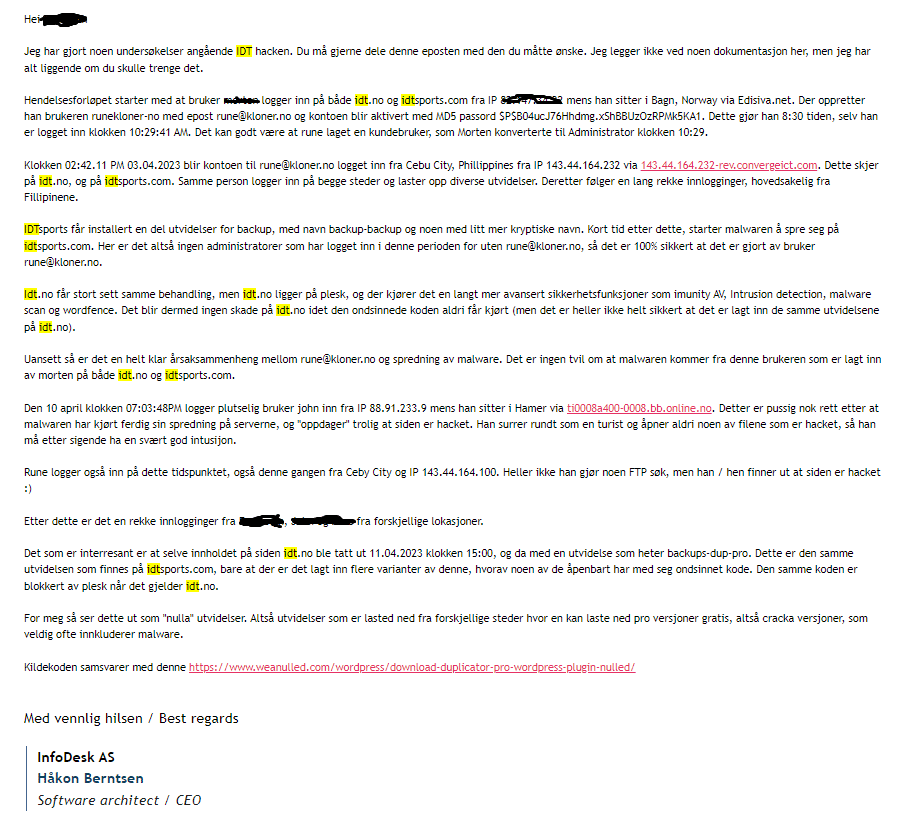

Samtidig fikk ledelsen i IDT oversendt en beskrivelse av access loggene, altså hvem som hadde logget inn på serveren i det aktuelle tidsrommet:

Epost til ledelsen i IDT

Fremtind forsirking legger imidlertid all vekt på at IDT Solutions AS hevder å ha inngått en Driftsavtale / serviceavtale med webdesigneren, og CrawFord legger til grunn at en utvidelse ikke var oppdatert, som grunnlag for å kreve regress på hele beløpet.

Fremtind forsirking og IDT Solutions ble begge forelagt et sett med spørsmål som gjengis under.

Ingen har villet svare på disse, og ingen har aksepert tilbudet om å kommentere denne saken.

Fikk nyutviklet Magento plattform dekket av forsikringen, webdesigneren fikk kravet

Selve gjenopprettelsen er det Kloner AS som sørger for. Kloner AS er det samme firmaet som knyttes til opplastingen av utvidelsene som starter angrepet.

Nettopp Kloner AS blir leid inn av IDT Solution AS / Fremtind Forsikring for å utvikle en ny ecommerce løsning på plattformen Magento, alt dekket av forsikringen og etterfølgende forsøkt innkrevd av sin tidligere webdesigner gjennom et regresskrav. Ref. dokumentasjon fra advokatfirmaet BAHR, hvor dette erkjennes 17.08.2023 og regresskravet som kan leses under.

Kloner AS sender en faktura 08.05.2023 på 74 700NOK og en faktura 06.06.2023 på 37 900NOK, ref tabellen over. InfoDesk AS har fortsatt de opprinnelige filene og databasen for idtsports.com som underleverandør av servertjenester, som ble infisert med Malware. Her snakker vi toppen 3 arbeidstimer for å gjenopprette nettbutikken til den stand den var i før angrepet skjedde. I tillegg kan en tilegge seg en mindre post på å utføre kontroller på at ingen datatap har skjedd, noe som oftest gjøres med verktøy og forøvrig er usansynlig i denne typen automatiserte angrep som har til mål å drive ulovlig leads. Når InfoDesk sjekker WayBack Machine https://web.archive.org/web/20230000000000*/https://idtsports.com/ viser det seg at Kloner AS riktig nok har gjenopprettet nettsiden kort tid etter angrepet, og i perioden etter skjer det noen mindre endringer i designet. Ved dypere inspeksjon av nettbutikken ser det ved første øyekast ut som at nettbutikken er lik som før angrepet og med samme elementer som før https://builtwith.com/idtsports.com. Ved å gå enda dypere for å se hvorfor designet er noe oppgradert, kommer det frem at nettbutikken ikke lenger bruker WooCommerce som handelsløsning, slik som tidligere, men den langt mer avanserte løsningen Magento har blitt utviklet og integrert inn i idtsports.com ref https://builtwith.com/?https%3a%2f%2fidtsports.com%2fno%2frulleski%2fskoyting

Kostnaden for en slik jobb samsvarer i stor grad med de fakturabeløp som Kloner AS har fakturert til IDT Solutions AS, og som IDT solution AS har krevd erstattet.

Slik dokumentasjonen fremstår, så fremstår det som at IDT Solution AS har fått videreutviklet sin nettbutikk, og krevd dette dekket av sin cyberforsikring, som også dokumentasjonen underbygger.

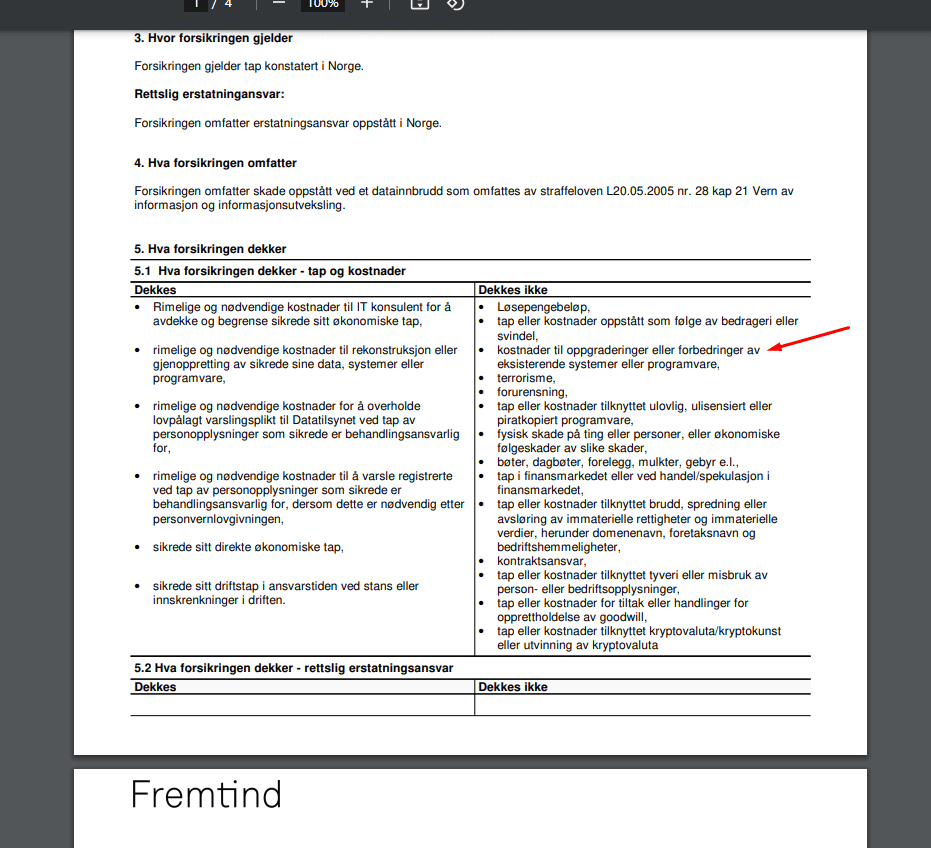

InfoDesk er av den oppfattelsen at et en cyberforsikring skal dekke kostnadene med å utbedre en løsning tilbake til en tilstand før angrepet, ikke få dekket kostnader til å få videreutviklet sin løsning til en langt mer robust og kostbar løsning som Magento er, selv om dette grepet gjør IDT Solution langt mindre sårbar for nye angrep i fremtiden.

– Det blirt litt som at ens gamle Toyota HiAce fra 2000 blir stjålet, og en får en ny Mercedes 2023 modell i erstatning.

Varslet om mulig forsikringssvindel, publiserte suksesshistorie

Crawford & Company (Norway) AS og Fremtind forsikring er begge informert om InfoDesk sin mistanke om forsikringssvindel. Som advokatfirmaet BAHR redegjør for, så var videreutviklingen av idtsports.com godkjent av Fremtind forsikring og således i seg selv ikke en forsikringssvindel, men vi ser fortsatt en sak hvor et enkelt malwareangrep har utløst en forsirkingsutbetaling på nær 600 000kr, eller 595 000 kroner mer enn normalt. Ingen av disse har besvart vår henvendelse.

I ettertid har imidlertid Sparebank 1 presentert denne saken som en suksesshistorie https://www.sparebank1.no/nb/ostlandet/om-oss/nyheter/datakriminalitet-kan-ramme-hvem-som-helst.html

Regresskrav fra Crawforrd

Det er også verdt å nevne at Crawford & Company (Norway) AS først sendte webdesigneren til IDT Solution AS et regresskrav, og håpet på at webdesigeren skulle ha en ansvarsforsikring som ville dekke det hele. Webdesigneren krevde mer informasjon om kravet og måtte gå til advokat for egen kostnad, for råd. Regresskravet som ble estimert til 600 000NOK, ble over natten redusert til 430 514,31NOK som en direkte følge av dette. Dette er et element som belyser at cyberforsikring er tema som bør ettergås nærmere, da dette godt mulig kan være standarden og ikke unntaket.

Forsikringen som IDT Solutions AS benytter

IDT Solutions AS benytter Fremtind Forsikring som sin forsikringsleverandør.

På Fremtind sine hjemmesider, lister de opp hva forsikringen dekker og hva den ikke dekker. Her kommer det klart frem at forsikringen IKKE dekker oppgraderinger av eksisterende system.

fremtind vilkår

Fremtind har i dag fått en epost for kommenterar til hva denne forsikrignen faktisk dekker. Dersom det viser seg at alle som i dag har WooCommerce, vil få Magento dersom de blir utsatt for malware, som de aller fleste med WooCommerce unasett vil oppleve på et tidspunkt, så er dette en av årets aller beste tilbud.

Hovedpunktene som ble sendt til Crawford, fra Infodesk per epost:

Når jeg leser deres påstand om at angrepet skyldes utvidelsen Elementor Pro og samtidig deres henvising til https://blog.nintechnet.com/high-severity-vulnerability-fixed-in-wordpress-elementor-pro-plugin/, så samsvarer ikke dette med filene som ligger her. Angrepet som beskrevet i deres referanse gjelder et sikkerhetshull med autentisering (Access control) i AJAX script relatert til Elementor Pro, og det som er påvist med denne svakheten er at det dermed er mulig å endre for eksempel SiteUrl i databasen, og dermed videresende besøkende til andre adresser. Databasen til IDT hadde ikke endret siteurl, men videresendte de besøkende til andre steder gjennom Malware script, som er en helt annen case en det som er beskrevet av dere. I saken med IDT var det injisert Malware, og denne malwaren var det som videresendte de besøkende. Disse filene (scriptene) ligger fortsatt her og er som med all Malware, laget i «Obscured code», som det som oftest er med Malware. Dersom det hadde vært svakheten med Elemenor Pro som hadde blitt utnyttet, ville vi ikke ha sett alle disse scriptene idet denne svakheten ville gitt tilgang uten script som dette.

Det mest interessante her, er at TrueSec / Crawford setter en eksakt dato på når angrepet skjedde, altså 3. april. Det er den samme datoen jeg beskriver både i min rapport og i blogginnlegget for når Kloner AS får tilgang, og angrepet starter fra Filippinske IP adresser som logger inn med Kloner sin brukerkonto.

I deres regresskrav, så viser dere til at det kom en oppdatering på Elementor Pro 22.03.2023, og angrepet skjedde 03.03.2023. På denne bakgrunnen finner dere å kreve regress på grunn av en driftsavtale som skulle ha holdt utvidelser oppdatert.

I filene på webserveren, er det ikke spor av at dette sikkerhetshullet har blitt benyttet, men heller at det er installert en infisert utvidelse fra Kloner AS sin brukerkonto (ref. rapporten). Her ligger fortsatt utvidelsen som sørger for eksport av nettsidens innhold, og filene som er infiserte har tidsstempler som er rett etter at utvidelsen ble installert. Kloner sin brukerkonto er knyttet til installeringen av denne utvidelsen gjennom Access logger.

For deres argumenter til regress:

- Dette holder ikke som argument. Det er ingen profesjonelle aktører med vettet i behold som installerer oppdateringer uten å først teste disse for kompatibilitet, helst i en staging versjon. Særlig når det gjelder en utvidelse som er en sidebygger. For våre kunder er det normalt at oppdateringer rulles ut etter en måneds tid, når alt er grundig testet, og dette er for å sikre at oppdateringen er kompatibel med gjeldende versjon av WordPress, gjeldende PHP versjon, andre utvidelser (som kan skape konflikt), server oppsett og andre spesialtilpassede funksjoner, herunder integrasjoner. Samtidig vil en oppdatering i en sidebyggerutvidelse også ha med seg et design aspekt som også må testes før en oppdatering kan kjøres.

- At det er et kjent sikkerhetshull i en utvidelse, medfører bare en sårbarhet som den eller de med spisskompetanse kan utnytte, dersom de også vet at den aktuelle nettsiden har denne sårbarheten. «At noen har klippet hull i et gjerde, kan en kun se når du står helt inntil gjerdet, på eksakt riktig sted, og for å komme igjennom hullet, må alle andre elementer også være til stede, som at du er liten nok til å komme igjennom», men det spiller ikke noen rolle at det er et hull i gjerdet, når tyven ble sluppet inn hovedporten av eieren.

- Dersom det foreligger en driftsavtale, så handler driftsavtalen først og fremst om å holde systemene operative, deretter holde ting oppdatert. Det betyr at en ikke kan installere noe før en er helt sikker på at det som installeres / oppdateres ikke fører til at systemet faller ned. Elementor er samtidig en av verstingene når det gjelder å slippe oppdateringer som medfører enten php konflikt eller konflikt med andre utvidelser / spesial tilpassede funksjoner.

Jeg stiller samtidig et stort spørsmål rund kostnadene som er anført her.

Dersom InfoDesk AS hadde vært satt til å rydde opp i Malwaren som var installert, ville InfoDesk AS ha fakturert ca:

- Fjerne Malware: 3 arbeidstimer x 1090 kroner + mva.

- Flytting av nettside: 1 time x 1090 kroner + mva.

Det er helt umulig å reelt kunne bruke disse summene på denne saken.

Kostnaden fra Kloner AS

I opplistingen kommer det også regninger fra Kloner på nesten 75 000 + 37 900 kroner. Her er det helt åpenbart at Kloner har klonet ut nettsiden og ryddet den for malware (maks 3 arbeidstimer ville InfoDesk ha krevd for dette). Deretter viser data fra WayBack Machine og portalen BuiltWith at idtsports.com allerede i april begynte å vise Magento som Ecommerce løsning fremfor WooCommerce som var systemet som ble brukt før malwaren.

I saken anledning kan jeg tilføye at jeg hadde en samtale med (*** Anonymysert etter krav fra Advokatfirmaet BAHR ***) fra ledelsen i IDT i forbindelse med angrepet. Han uttrykte stor misnøye med samarbeidet med (*** Webdesigneren: Anonymisert ***), og forklarte at de jobbet med å utvikle en ny IDTSports på plattformen Magento. Prislappen på dette vil nok fint kunne være 75 000 kroner.

I enhver sammenheng så må en kunne forvente at en forsikring skal dekke å tilbakestille et system til en tilstand før angrepet skjedde. Her har IDT fått videreutviklet en WooCommerce løsning over til den langt mer komplekse løsningen Magento, og regningen blir dekket av forsikringen og til slutt forsøkt innkrevd med et regresskrav.

Kostnaden fra TrueSec

Jeg ser samtidig at TrueSec tilkjenner seg selv nærmere 350 000 kroner for å ha utført Forensic og Incident response (mens det virker som at det er Kloner som faktisk utbedrer malwaren). Dette er et punkt som jeg også må berør. Her snakker vi om en enkel WooCommerce løsning med en FTP integrasjon med Spektra. Spektra integrasjonen lå utenfor webservens rekkevidde for allmenheten, og er dermed ikke et punkt her. WooCommerce lagrer som standard navn, epostadresser og eventuelt postadresser dersom kunden har satt dette. Passord hashes som standard og er dermed nærmest umulig å gjenopprette. Betalingsinformasjon lagres ikke, kun referanse fra utførte betalinger. På IDT var det i tillegg lagt inn en funksjon lagret IDT kunders kundenummer i spektra. Utover dette lå det ikke noen annen informasjon som kunne lekkes (som er velkjent fra WP/WC plattformen).

I angrepet på IDT, så var det helt klart helt fra begynnelsen av, at angrepet var et Malware angrep som var rettet mot WordPress delen av systemet. Malware angrepet var helt klassisk og bar preg av å være et automatisert angrep som hadde til hensikt å videresende trafikken til affiliate lenker. Et slik angrep er et ubetjent angrep, og det var ingen indikasjoner på at kundedata var hentet ut, eller forsøkt hentet ut. Dersom slik data skulle være hentet ut, ville det ha vært begrenset til dataen over.

Når TrueSec bruker nær 350 000 kroner på å undersøke et standard WordPress / WooCommerce oppsett som har vært utsatt for et standard Malware angrep, så bør en del alarmer slå ut på dette.